Содержание:

- Что такое межсетевой экран

- Для чего нужен межсетевой экран и как он работает

- Типы межсетевых экранов

- Контроль состояния сеансов на уровне МЭ

- Unified threat management, или универсальный шлюз безопасности

- Межсетевой экран следующего поколения (NGFW)

- Использование прокси в качестве межсетевого экрана

- Заключение

В данном тексте мы углубимся в основное определение межсетевого экрана и, используя примеры, проанализируем его роли и разнообразные разновидности.

В этом тексте мы уточним основное определение межсетевого экрана и рассмотрим его функции и разнообразные виды с помощью примеров.

Что такое межсетевой экран

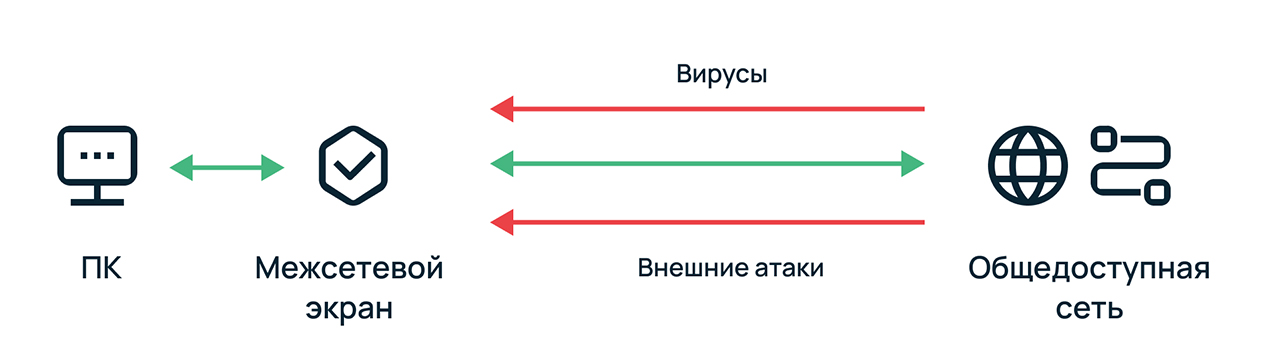

Межсетевой экран, также известный как брандмауэр или Firewall, представляет собой программно-аппаратный комплекс или программу, которая контролирует и обрабатывает сетевые пакеты, определяя, разрешать им проходить или блокировать. Для фильтрации трафика брандмауэр использует установленные параметры, обычно называемые правилами МЭ.

Современные межсетевые экраны устанавливаются на грани сети и выполняют ряд функций, включая ограничение прохождения трафика, блокировку нежелательных соединений и другие меры с помощью методов фильтрации и аутентификации.

Для чего нужен межсетевой экран и как он работает

Основной функцией Межсетевого экрана (МЭ) является контроль и фильтрация трафика, перемещающегося между разными сегментами сети. МЭ может применяться для установления и ограничения прав доступа в сеть, защиты от сканирования сетевой инфраструктуры компании и предотвращения сетевых атак. Проще говоря, МЭ представляет собой одно из устройств, которое обеспечивает безопасность внутри корпоративной сети.

Функции межсетевого экрана

Брандмауэр выполняет следующие функции:

-

Обнаруживает и блокирует попытки подмены трафика. Например, если ваша компания обменивается данными с одним из своих подразделений, и ваши IP-адреса известны, злоумышленник может попытаться маскировать свой трафик под данные вашего офиса, но отправить его с другого IP-адреса. Брандмауэр обнаруживает такую подмену и не позволяет этому трафику проникнуть в вашу сеть.

-

Защищает корпоративную сеть от DDoS-атак, когда злоумышленники пытаются перегрузить ресурсы компании, отправляя им огромное количество запросов с зараженных устройств. Если система способна распознавать такие атаки, она выявляет их закономерность и передает брандмауэру для фильтрации злонамеренного трафика.

-

Блокирует передачу данных на неизвестные IP-адреса. Например, если сотрудник фирмы скачал вредоносный файл и заразил свой компьютер, что могло привести к утечке корпоративной информации, брандмауэр автоматически предотвращает передачу данных на неизвестный IP-адрес, если вирус попытается это сделать.

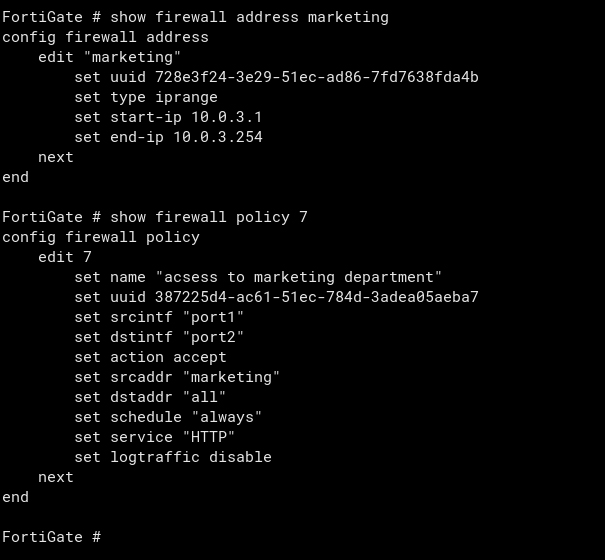

Правила МЭ

Сетевой трафик, который проходит через брандмауэр, анализируется с использованием правил, чтобы определить, будет ли он пропущен или заблокирован.

Правило межсетевого экрана включает в себя условие, такое как IP-адрес и порт, а также указание действия, которое следует применить к пакетам, соответствующим этому условию. Действия могут быть следующими:

- Разрешить (accept) - позволяет трафику проходить.

- Отклонить (reject) - не позволяет трафику проходить и возвращает пользователю сообщение об ошибке "недоступно".

- Отбросить (drop) - блокирует передачу трафика без отправки ответного сообщения.

Для лучшего понимания рассмотрим пример. Предположим, у нас есть следующие три правила:

- Разрешить доступ ко всем IP-адресам, принадлежащим отделу маркетинга, на порт 80.

- Разрешить доступ ко всем IP-адресам, принадлежащим отделу системного администрирования.

- Отклонить доступ ко всем остальным IP-адресам.

Если сотрудник отдела технической поддержки попытается подключиться к сети, он получит сообщение об ошибке (согласно правилу 3). Если же сотрудник из отдела маркетинга попытается подключиться по SSH, то его соединение также будет отклонено с сообщением об ошибке, так как SSH использует порт 22 (согласно правилу 1).

Типы межсетевых экранов

Существует два основных вида межсетевых экранов: аппаратные и программные.

Аппаратный межсетевой экран

Аппаратный межсетевой экран обычно представляет собой специализированное оборудование, включая компоненты, такие как процессоры и платы, которые специально разработаны для обработки сетевого трафика. Для повышения производительности этого оборудования используется специальное программное обеспечение. Примерами аппаратных межсетевых экранов являются устройства, такие как Cisco ASA, FortiGate, Cisco FirePower, UserGate и другие. Аппаратные межсетевые экраны обычно более мощные по сравнению с программными, но это может сказаться на их стоимости, которая часто намного выше, чем у программных аналогов.

Программный межсетевой экран

Программный межсетевой экран представляет собой программное обеспечение, которое может быть установлено на реальное или виртуальное устройство. Такой межсетевой экран направляет весь сетевой трафик внутрь рабочей сети. Примерами программных межсетевых экранов являются брандмауэр Windows и iptables в Linux. Программные межсетевые экраны обычно более доступные по цене и могут быть развернуты не только на границах сети, но и на компьютерах пользователей. Однако у них может быть более низкая пропускная способность и более сложная настройка в некоторых случаях.

Контроль состояния сеансов на уровне МЭ

Межсетевой экран с функцией отслеживания состояния сеансов проанализирует всю активность пользователей внимательно, начиная с начала сессии и заканчивая её завершением. На основе этого анализа он сможет выявить как типичное, так и нетипичное поведение пользователей в рамках сессии. Если экран обнаружит нетипичное поведение внутри сессии, он может принять решение заблокировать трафик.

Иными словами, решение о разрешении или блокировке входящего трафика принимается не только на основе заданных администратором правил, но и с учётом контекста, который строится на основе информации, полученной из предыдущих сессий. Межсетевые экраны с функцией отслеживания состояния сеансов считаются гораздо более гибкими, чем обычные межсетевые экраны.

Unified threat management, или универсальный шлюз безопасности

Такие межсетевые экраны включают в себя целый набор инструментов, таких как антивирус, брандмауэр, спамфильтр, VPN и систему IDS/IPS (системы обнаружения и предотвращения вторжений), а также управление сеансами.

Основное преимущество данной технологии заключается в том, что администратору не приходится работать с разнообразным оборудованием, а он может использовать одно единое решение. Это удобно, поскольку производитель предоставляет централизованный интерфейс управления службами, политиками и правилами, а также предоставляет возможность более гибкой настройки оборудования.

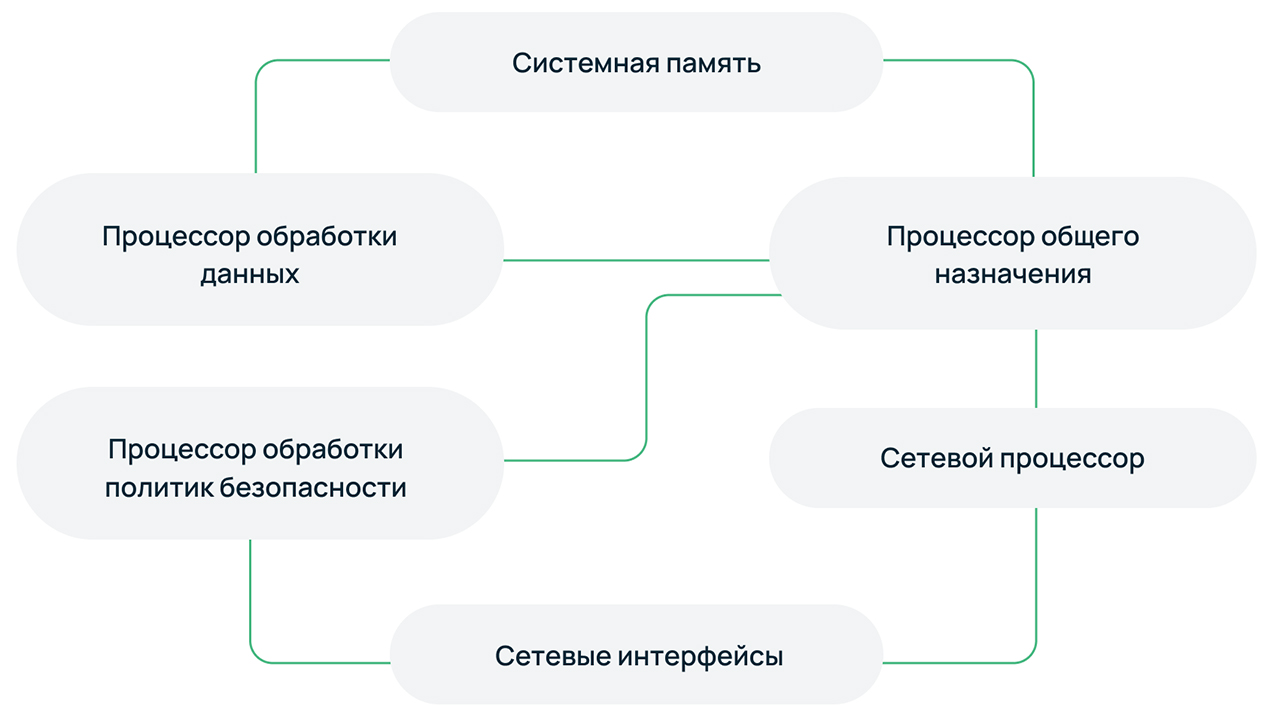

UTM-устройства оснащены различными типами процессоров:

- процессор общего назначения, или центральный процессор,

- процессор обработки данных,

- сетевой процессор,

- процессор обработки политик безопасности.

Центральный процессор, или процессор общего назначения, подобен процессору, который устанавливается в стандартном компьютере. Его функции включают выполнение основных операций в межсетевом экране. Остальные виды процессоров призваны снизить нагрузку на этот центральный процессор.

Процессор обработки данных отвечает за анализ потенциально опасного трафика и сравнение его с ранее изученными угрозами. Он также ускоряет вычисления, выполняемые на уровне приложений, и осуществляет задачи, связанные с антивирусной проверкой и предотвращением вторжений.

Сетевой процессор предназначен для быстрой обработки сетевых потоков. Его главная задача состоит в анализе сетевых пакетов и данных, переводе сетевых адресов, маршрутизации сетевого трафика и его шифровании.

Процессор обработки политик безопасности заботится о выполнении задач, связанных с безопасностью, такими как антивирусное сканирование и обнаружение вторжений. Кроме того, он разгружает центральный процессор, обрабатывая сложные вычислительные задачи.

Межсетевой экран следующего поколения (NGFW)

Брандмауэр следующего поколения (NGFW) отличается от предыдущих моделей тем, что он имеет способность проводить более глубокую фильтрацию данных. Он не ограничивается только анализом протоколов и портов, но также умеет анализировать приложения и их функции. Это позволяет ему более эффективно защищать сеть от атак и блокировать вредоносную активность.

В отличие от межсетевого экрана Unified Threat Management (UTM), NGFW обладает более тонкой настройкой политик безопасности и предоставляет решения, соответствующие потребностям крупных компаний.

Основные функции Next-generation firewall

Давайте рассмотрим основные функции безопасности, доступные во всех NGFW:

Deep Packet Inspection (DPI) - эта технология проводит детальное исследование данных пакетов. В отличие от обычных правил межсетевых экранов, DPI способен анализировать пакеты на более высоких уровнях OSI. Он также проводит анализ поведения трафика, что позволяет идентифицировать приложения, не использующие стандартные заголовки и структуры данных.

Система обнаружения и предотвращения вторжений Intrusion Detection System/ Intrusion Prevention System (IDS/IPS) - это система, которая обнаруживает попытки вторжения и может предотвратить атаку или уведомить администратора в соответствии с настройками.

Антивирус - обеспечивает защиту от вирусов и вредоносных программ в режиме реального времени и способен обнаруживать и блокировать вредоносное ПО на разных платформах.

Фильтрация URL (веб-фильтр) - позволяет блокировать доступ к веб-сайтам или другим веб-приложениям по ключевым словам в адресе.

Инспектирование SSL - позволяет NGFW устанавливать SSL-сессии с клиентами и серверами, что позволяет анализировать зашифрованный трафик и применять к нему политики безопасности.

Антиспам - защищает пользователей от спама и фишинговых писем.

Управление приложениями - используется для ограничения доступа к приложениям, их функциям или категориям приложений.

Веб-приложение Firewall - набор правил и политик, направленных на защиту веб-приложений от атак.

Аутентификация пользователей - позволяет настраивать индивидуальные правила для каждого пользователя или группы.

Песочница (Sandboxing) - используется для безопасного тестирования подозрительных файлов и URL-адресов в изолированной среде, чтобы предотвратить угрозы "нулевого дня", которые ранее не были известными и могут обойти традиционные средства фильтрации.

Добавить комментарий